L’espressione "hacking etico" è stata usata per la prima volta nel 1995 dal vicepresidente di IBM, John Patrick, ma il concetto esiste da molto più tempo. Agli inizi, infatti, l'hacking etico era l'obiettivo della maggior parte degli hacker, ma oggi, invece, la stessa connotazione della parola hacker riporta a qualcosa di criminale.

Di fatti, per tutti gli anni '60, hacking era un termine usato dagli studenti di ingegneria associato al trovare modi diversi per ottimizzare sistemi e macchine al fine di farli funzionare in modo più efficiente. L'hacking era, quindi, un'attività creativa svolta da alcune delle persone più brillanti e competenti nell’ambito informatico del mondo. Ed è, allora, interessante notare che, di fatto, l'idea dell'hacker etico in realtà precede l'hacker criminale.

Come si legge sul sito della National Cybersecurity Alliance americana, nella sezione “A history of ethical hacking”, fu durante gli anni '70 che le acque cominciarono a confondersi. Con la crescente popolarità dei computer, diversi tra coloro capaci di capire ed usare sistemi e linguaggi di programmazione cominciarono a vedere le possibilità di testare questi sistemi per un loro tornaconto personale, a diversi livelli. Sempre in questo periodo storico, si assistette alla comparsa del "phreaking". Il termine è il risultato dell'unione tra le parole phone (telefono) e freak ("persona bizzarra", ma anche "appassionato in maniera ossessiva") ed è strettamente associato alla pratica dell'hacking, portando il neologismo phreaking ad indicare la pratica di manipolare i sistemi di telecomunicazione. I phreaker cominciarono a capire la natura delle reti telefoniche, divenendo capaci di utilizzare dispositivi che imitavano i toni di composizione per instradare le proprie chiamate, il che permetteva loro di fare chiamate gratis - in particolare, chiamate a lunga distanza molto costose. Probabilmente, questo fu il frangente in cui, per le prime volte, l'hacking fu usato per scopi illegali da un gran numero di persone.

Contemporaneamente, tuttavia, i governi e le aziende stavano cominciando a vedere il vantaggio di avere esperti tecnici che cercavano attivamente i punti deboli di un sistema per loro conto, in ottica di prevenzione. Questi esperti erano conosciuti come facenti parte del "tiger team" e, in particolare negli USA, il governo americano era fortemente interessato a utilizzare le loro competenze per rafforzare le proprie difese in termini di cyber sicurezza.

Gli anni '80 e '90 racchiudono il punto di rottura per cui il termine hacker cominciò ad essere associato quasi esclusivamente all'attività criminale. L'incredibile popolarità dei PC come strumenti sia per le aziende che per gli individui si traduceva nella presenza di molti dati sensibili non più memorizzati in forma fisica ma in programmi per computer. Gli hacker compresero presto il vantaggio derivante dalla possibilità di rubare informazioni che potevano poi essere vendute o utilizzate per frodare le aziende.

Da quel momento in poi gli hacker, conquistandosi anche un’eco mediatica negativa, consacrano la loro nomea di criminali - trasgressori digitali - usando le loro abilità per accedere a computer privati, rubare dati e persino ricattando le aziende per ottenerne grandi somme di denaro. Si profila così l’identikit dell’hacker, che oggi viene descritto come black hat hacker: puramente interessato a utilizzare le proprie competenze per scopi maligni e spesso collegati a una serie di diverse attività criminali.

Sempre secondo quanto riporta la National Cybersecurity Alliance americana, si stima che più di 30.000 siti web vengano violati ogni giorno. Questo dato del 2019, e che oggi con gli effetti della pandemia sarà sicuramente da maggiorare, esplicita la portata dell'hacking moderno e come può influenzare le aziende di tutte le dimensioni. Si registrano, infatti, attacchi – tra i tanti ascrivibili a questo campo - come il cybersquatting (attività volta ad appropriarsi di nomi di dominio di terzi, in particolare di marchi commerciali di rilievo, al fine di trarne profitto), oppure l’hacktivism (azioni, compresi attacchi informatici, effettuate per finalità politiche o sociali), che dimostrano l’ampio raggio d’interesse delle attività di hackeraggio.

Come contrappeso ai black hat hacker, è possibile però constatare un rinascimento degli hacker etici, i white hat hacker, sempre più diffusi e pronti a collaborare con le aziende. La pratica del white hat hacking comporta l'utilizzo delle stesse tecniche che i black hat hacker utilizzano per “bucare”, come si dice in gergo, le difese informatiche, informando però l'azienda di come sia riuscito a farlo, in modo che la vulnerabilità possa essere riparata.

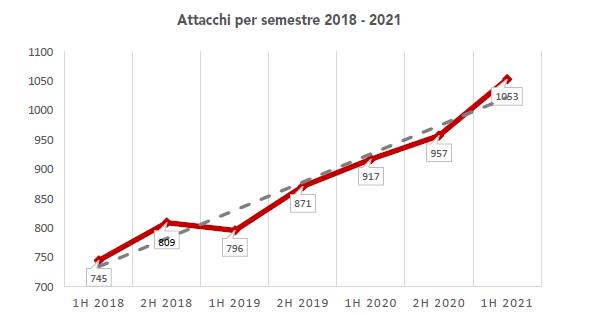

La necessità d’intervento nell’ambito è, tuttavia, sempre più urgente. Come si legge nel rapporto di metà anno del Clusit (Associazione Italiana per la Sicurezza Informatica) dell’ottobre 2021, “possiamo affermare che se ad oggi il 2020 è stato l’anno peggiore di sempre in termini di evoluzione delle minacce “cyber” e dei relativi impatti, evidenziando un trend persistente di crescita degli attacchi, della loro gravità e dei danni conseguenti, tale tendenza negativa si conferma ampiamente anche nel primo semestre 2021. Osservando la situazione dal punto di vista quantitativo, confrontando i numeri del primo semestre 2018 con quelli del primo semestre 2021 la crescita degli attacchi gravi è stata del 30% (da 745 a 1.053). Detto diversamente, in 8 semestri la media mensile di attacchi gravi è passata da 124 a 170. Oltre ad una maggiore frequenza, la valutazione della Severity media di questi attacchi (indice di gravità degli attacchi analizzati) nei confronti di alcune categorie di vittime è contestualmente peggiorata, agendo da moltiplicatore dei danni”.

Nell’introduzione dello stesso rapporto si legge che “La crescita drammatica delle perdite derivanti da questa situazione di Far West digitale, stimate in 1 trilione di dollari per il 2020 e 6 trilioni per il 2021, dovrebbe far riflettere molto seriamente. Stiamo parlando di dinamiche deleterie, che rappresentano un’emergenza globale concreta ed incidono ormai per una percentuale significativa del GDP mondiale, con un tasso di peggioramento annuale a 2 cifre ed un valore pari a 3 volte il PIL italiano”.

È in questo panorama che stanno prendendo piede alcuni sistemi di cyber sicurezza che vedono appunto come protagonisti l’expertise dei white hat hacker. Tra i possibili citabili, è interessante menzionare la Cyber Kill Chain, ovvero un modello definito dagli analisti dell’azienda Lockheed Martin come supporto decisionale rispetto alla rilevazione e risposta alle minacce. Esso include le seguenti fasi: reconnaissance, weaponization, delivery, exploitation, installation e persistence, command e control (C2), actions. Nel panorama italiano, è possibile rintracciare WhiteJar, un servizio di Pentesting (penetration test, che insieme ai vulnerability test forniscono le analisi più puntuali per verificare lo stato di salute dei sistemi informatici) che ha la caratteristica di essere fatto in crowdsourcing (“made in the Crowd”), per cui lavora una community italiana di ethical hacker certificati, di cui si conosce l'identità e la storia e che mettono al servizio di aziende ed enti pubblici il loro sapere per sventare gli attacchi dei pirati informatici. Il nome 'WhiteJar' rimanda ai white hat e a Jar, ovvero 'giara’, che vuole invece simbolicamente rappresentare un contenitore capace di raccogliere le esperienze dei tanti singoli professionisti. I quasi 500 ethical hacker, supervisionati da una figura senior che applica un sistema interno di validazione, testano la vulnerabilità di un sistema e offrono la strategia per porvi rimedio.

Con l’auspicio che la trasformazione digitale, e le risorse economiche ad essa collegate, spingano sempre più per un approccio “Secure by design”, dove gli aspetti di prevenzione, rilevamento e risposta sono presi in considerazione fin dalla fase progettuale, bisogna pur sempre rendere efficienti e mettere in sicurezza le infrastrutture digitali già in essere. Ecco perché, in conclusione, una qualche forma di Cyber resilience, ovverosia la capacità di un’organizzazione di resistere preventivamente ad un attacco e/o di ripristinare la normale operatività successivamente allo stesso, deve diventare all’ordine del giorno per tutti i player interessati.